jwt是什么

jwt全称是json web token,是一种用于双方之间传递安全信息的简洁的、url安全的表述性声明规范。jwt作为一个开放的标准( rfc 7519 ),定义了一种简洁的,自包含的方法用于通信双方之间以json对象的形式安全的传递信息。因为数字签名的存在,这些信息是可信的,jwt可以使用hmac算法或者是rsa的公私秘钥对进行签名。

jwt的结构

jwt一般由三段构成,用.号分隔开,第一段是header,第二段是payload,第三段是signature,例如:

|

1

|

eyj0exaioijkv1qilcjhbgcioijiuzi1nij9.eyjuyw1lijoitxjcdwcilcjlehaioje1mti5ntkzmdmumcwianrpijoibhvvemhpcgvuzyj9.9iwgmhms0mophyfglilk15hs_ee770ichaz-bwcx5c0 |

1、header

jwt的头部承载两部分信息:

声明类型。这里是jwt

声明加密的算法。通常直接使用 hmac sha256,其它还有rs256等

完整的头部就像下面这样的json:

|

1

2

3

4

|

{"alg": "hs256","typ": "jwt"} |

然后将头部进行base64加密(该加密是可以对称解密的),构成了第一部分

|

1

|

eyj0exaioijkv1qilcjhbgcioijiuzi1nij9 |

2、playload

载荷就是存放有效信息的地方。这个名字像是特指飞机上承载的货品,这些有效信息包含三个部分:

标准中注册的声明

公共的声明

私有的声明

标准中注册的声明 (建议但不强制使用) :

iss : jwt签发者

sub:jwt所面向的用户

aud:接收jwt的一方

exp:jwt的过期时间,这个过期时间必须要大于签发时间

nbf:定义在什么时间之前,该jwt都是不可用的.

iat :jwt的签发时间

jti :jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

公共的声明 :

公共的声明可以添加任何的信息,一般添加用户的相关信息或其他业务需要的必要信息.但不建议添加敏感信息,因为该部分在客户端可解密.

私有的声明 :

私有声明是提供者和消费者所共同定义的声明,一般不建议存放敏感信息,因为base64是对称解密的,意味着该部分信息可以归类为明文信息。

定义一个playload

|

1

2

3

4

5

|

{ "name": "mrbug", "exp": 1512959303, "jti": "luozhipeng"} |

然后将其进行base64加密,得到jwt的第二部分

|

1

|

eyjuyw1lijoitxjcdwcilcjlehaioje1mti5ntkzmdmumcwianrpijoibhvvemhpcgvuzyj9 |

3、signature

jwt的第三部分是一个签证信息,这个签证信息由三部分组成:

header (base64后的)

payload (base64后的)

secret

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加secret组合加密,然后就构成了jwt的第三部分。

|

1

2

3

4

|

<span style="color: #008000">//</span><span style="color: #008000"> javascript</span><span style="color: #0000ff">var</span> encodedstring = base64urlencode(header) + '.' +<span style="color: #000000"> base64urlencode(payload); </span><span style="color: #0000ff">var</span> signature = hmacsha256(encodedstring, 'secret'); <span style="color: #008000">//</span><span style="color: #008000"> 9iwgmhms0mophyfglilk15hs_ee770ichaz-bwcx5c0</span> |

将这三部分用.连接成一个完整的字符串,构成了最终的jwt:

|

1

|

eyj0exaioijkv1qilcjhbgcioijiuzi1nij9.eyjuyw1lijoitxjcdwcilcjlehaioje1mti5ntkzmdmumcwianrpijoibhvvemhpcgvuzyj9.9iwgmhms0mophyfglilk15hs_ee770ichaz-bwcx5c0 |

注意:secret是保存在服务器端的,jwt的签发生成也是在服务器端的,secret就是用来进行jwt的签发和jwt的验证,所以,它就是你服务端的私钥,在任何场景都不应该流露出去。一旦客户端得知这个secret, 那就意味着客户端是可以自我签发jwt了。

如何应用

一般是在请求头里加入authorization,并加上bearer标注:

|

1

2

3

4

5

|

fetch('api/user/1', { headers: { 'authorization': 'bearer ' + token }}) |

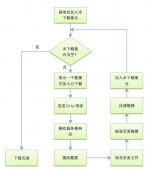

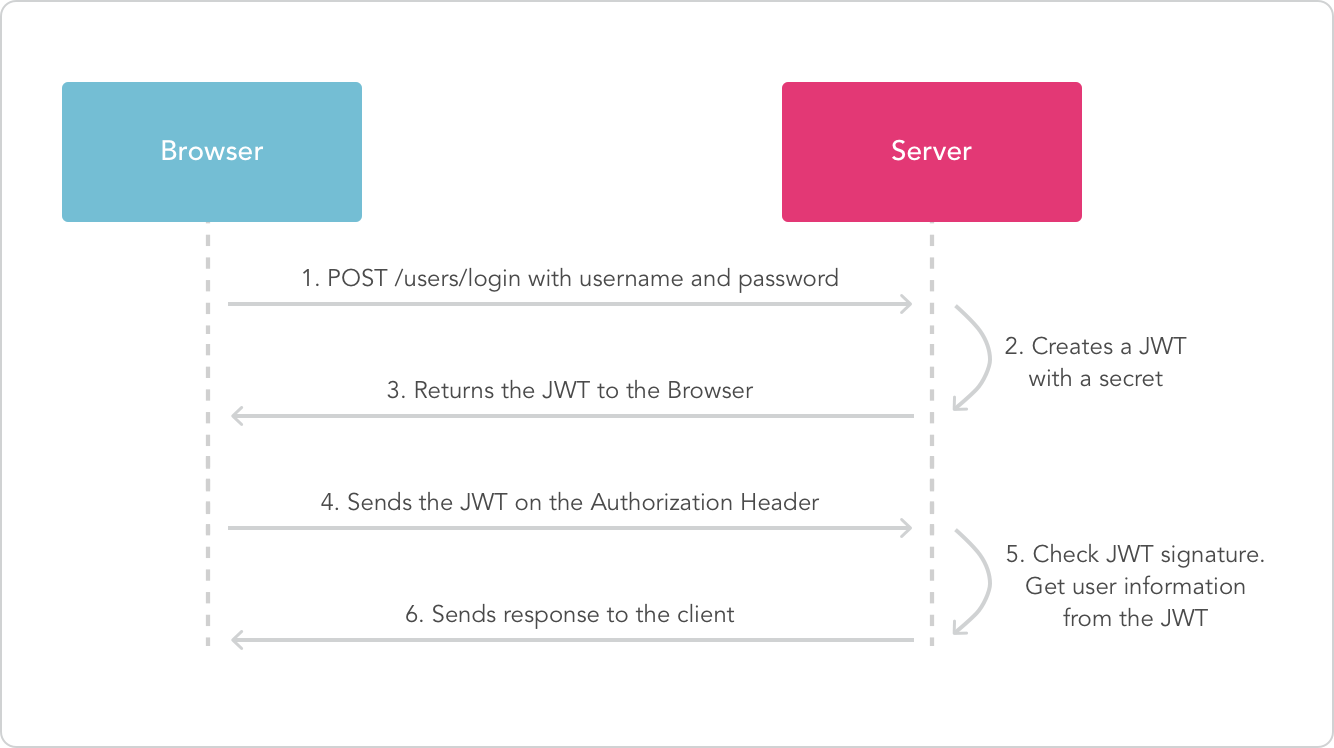

服务端会验证token,如果验证通过就会返回相应的资源。整个流程就是这样的:

安全相关

不应该在jwt的payload部分存放敏感信息,因为该部分是客户端可解密的部分。

保护好secret私钥,该私钥非常重要。

如果可以,请使用https协议

如何在.net中使用

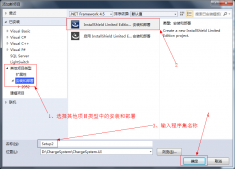

这里要用到一个jwt.net的第三方库,可以通过nuget的方式获取,目前最新版是3.1.1,最新版只支持.net framework4.6及以上,如图

因为,我项目中用的是.net framework4.5,所以我安装的是jwt.net 3.0.0,你可以使用vs 工具 / nuget包管理器 / 程序包管理器控制台 ,输入以下命令手动安装

|

1

|

install-package jwt -version 3.0.0 |

1、创建token,此处,我们只需要自定义payload和secrect密钥即可,可生成三段格式的字符串

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

idatetimeprovider provider = new utcdatetimeprovider();var now = provider.getnow();var unixepoch = new datetime(1970, 1, 1, 0, 0, 0, datetimekind.utc); // or use jwtvalidator.unixepochvar secondssinceepoch = math.round((now - unixepoch).totalseconds);var payload = new dictionary<string, object>{ { "name", "mrbug" }, {"exp",secondssinceepoch+100 }, {"jti","luozhipeng" }};console.writeline(secondssinceepoch);ijwtalgorithm algorithm = new hmacsha256algorithm();ijsonserializer serializer = new jsonnetserializer();ibase64urlencoder urlencoder = new jwtbase64urlencoder();ijwtencoder encoder = new jwtencoder(algorithm, serializer, urlencoder);var token = encoder.encode(payload, secret);console.writeline(token); |

2、token解密

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

|

try{ ijsonserializer serializer = new jsonnetserializer(); idatetimeprovider provider = new utcdatetimeprovider(); ijwtvalidator validator = new jwtvalidator(serializer, provider); ibase64urlencoder urlencoder = new jwtbase64urlencoder(); ijwtdecoder decoder = new jwtdecoder(serializer, validator, urlencoder); var json = decoder.decode(token, secret, verify: true);//token为之前生成的字符串 console.writeline(json);}catch (tokenexpiredexception){ console.writeline("token has expired");}catch (signatureverificationexception){ console.writeline("token has invalid signature");} |

3、自定义json解析器,只要继承ijsonserializer接口

|

1

2

3

4

5

6

7

8

9

10

11

|

public class customjsonserializer : ijsonserializer{ public string serialize(object obj) { // implement using favorite json serializer } public t deserialize<t>(string json) { // implement using favorite json serializer }} |

使用

|

1

2

3

4

|

ijwtalgorithm algorithm = new hmacsha256algorithm();ijsonserializer serializer = new customjsonserializer();ibase64urlencoder urlencoder = new jwtbase64urlencoder();ijwtencoder encoder = new jwtencoder(algorithm, serializer, urlencoder); |

4、自定义json序列化

默认的json序列化由jsonnetserializer完成,可以自定义序列化:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

|

jsonserializer customjsonserializer = new jsonserializer{ // all json keys start with lowercase characters instead of the exact casing of the model/property. e.g. fullname contractresolver = new camelcasepropertynamescontractresolver(), // nice and easy to read, but you can also do formatting.none to reduce the payload size (by hardly anything...) formatting = formatting.indented, // the best date/time format/standard. dateformathandling = dateformathandling.isodateformat, // don't add key/values when the value is null. nullvaluehandling = nullvaluehandling.ignore, // use the enum string-value, not the implicit int value, e.g. "oolor" : "red" converters.add(new stringenumconverter())};ijsonserializer serializer = new jsonnetserializer(customjsonserializer); |

以上这篇基于jwt.net的使用(详解)就是小编分享给大家的全部内容了,希望能给大家一个参考,也希望大家多多支持服务器之家。

原文链接:http://www.cnblogs.com/mrbug/archive/2017/12/11/8022826.html