springboot的api加密对接

在项目中,为了保证数据的安全,我们常常会对传递的数据进行加密。常用的加密算法包括对称加密(aes)和非对称加密(rsa),博主选取码云上最简单的api加密项目进行下面的讲解。

下面请出我们的最亮的项目 rsa-encrypt-body-spring-boot

项目介绍

该项目使用rsa加密方式对api接口返回的数据加密,让api数据更加安全。别人无法对提供的数据进行破解。spring boot接口加密,可以对返回值、参数值通过注解的方式自动加解密 。

什么是rsa加密

首先我们当然是了解rsa加密

rsa加密是一种非对称加密。可以在不直接传递密钥的情况下,完成解密。这能够确保信息的安全性,避免了直接传递密钥所造成的被破解的风险。是由一对密钥来进行加解密的过程,分别称为公钥和私钥。两者之间有数学相关,该加密算法的原理就是对一极大整数做因数分解的困难性来保证安全性。通常个人保存私钥,公钥是公开的(可能同时多人持有)。

举例子大法

加密和签名都是为了安全性考虑,但略有不同。常有人问加密和签名是用私钥还是公钥?其实都是对加密和签名的作用有所混淆。简单的说,加密是为了防止信息被泄露,而签名是为了防止信息被篡改。这里举2个例子说明。

第一个场景:战场上,b要给a传递一条消息,内容为某一指令。

rsa的加密过程如下:

(1)a生成一对密钥(公钥和私钥),私钥不公开,a自己保留。公钥为公开的,任何人可以获取。

(2)a传递自己的公钥给b,b用a的公钥对消息进行加密。

(3)a接收到b加密的消息,利用a自己的私钥对消息进行解密。

在这个过程中,只有2次传递过程,第一次是a传递公钥给b,第二次是b传递加密消息给a,即使都被敌方截获,也没有危险性,因为只有a的私钥才能对消息进行解密,防止了消息内容的泄露。

**第二个场景:**a收到b发的消息后,需要进行回复“收到”。

rsa签名的过程如下:

(1)a生成一对密钥(公钥和私钥),私钥不公开,a自己保留。公钥为公开的,任何人可以获取。

(2)a用自己的私钥对消息加签,形成签名,并将加签的消息和消息本身一起传递给b。

(3)b收到消息后,在获取a的公钥进行验签,如果验签出来的内容与消息本身一致,证明消息是a回复的。

在这个过程中,只有2次传递过程,第一次是a传递加签的消息和消息本身给b,第二次是b获取a的公钥,即使都被敌方截获,也没有危险性,因为只有a的私钥才能对消息进行签名,即使知道了消息内容,也无法伪造带签名的回复给b,防止了消息内容的篡改。

但是,综合两个场景你会发现,第一个场景虽然被截获的消息没有泄露,但是可以利用截获的公钥,将假指令进行加密,然后传递给a。第二个场景虽然截获的消息不能被篡改,但是消息的内容可以利用公钥验签来获得,并不能防止泄露。所以在实际应用中,要根据情况使用,也可以同时使用加密和签名,比如a和b都有一套自己的公钥和私钥,当a要给b发送消息时,先用b的公钥对消息加密,再对加密的消息使用a的私钥加签名,达到既不泄露也不被篡改,更能保证消息的安全性。

加密实战

博主你哔哩哔哩这么多,我已经知道了rsa是干什么了。不就是 公钥加密、私钥解密、私钥签名、公钥验签

实战准备

1、新建一个springboot项目

springboot_api_encryption

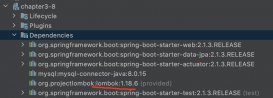

2、引入maven依来

|

1

2

3

4

5

|

<dependency> <groupid>cn.shuibo</groupid> <artifactid>rsa-encrypt-body-spring-boot</artifactid> <version>1.0.1.release</version></dependency> |

3、启动类application中添加@enablesecurity注解

|

1

2

3

4

5

6

7

|

@springbootapplication@enablesecuritypublic class demoapplication { public static void main(string[] args) { springapplication.run(demoapplication.class, args); }} |

4、在application.yml或者application.properties中添加rsa公钥及私钥

公钥私钥的生成文章后面会放出生成工具

|

1

2

3

4

5

6

|

rsa: encrypt: open: false # 是否开启加密 true or false showlog: true # 是否打印加解密log true or false publickey: # rsa公钥 软件生成 privatekey: # rsa私钥 软件生成 |

5、对controller 里面的api方法进行加密

|

1

2

3

4

5

6

7

8

|

@encrypt@getmapping("/encryption")public testbean encryption(){ testbean testbean = new testbean(); testbean.setname("shuibo.cn"); testbean.setage(18); return testbean;} |

6、对传过来的加密参数解密

其他java端程序可以用注解,如果是vue,请用rsa密钥解密

|

1

2

3

4

5

|

@decrypt@postmapping("/decryption")public string decryption(@requestbody testbean testbean){ return testbean.tostring();} |

真刀真枪

1、引入maven

2、启动类添加注解

3、yml添加配置密钥

4、创建一个实体类

5、写一个对外api接口

6、启动项目

请求地址: http://localhost:8080/encryption

我们看到返回的数据未加密

7、修改

修改open为true 打开加密

|

1

2

3

4

5

6

|

rsa: encrypt: open: true # 是否开启加密 true or false showlog: true # 是否打印加解密log true or false publickey: # rsa公钥 软件生成 privatekey: # rsa私钥 软件生成 |

8、再次重启项目

请求地址: http://localhost:8080/encryption

我们看到返回的数据已加密

9、加密日志

解密实战

如果是其他springboot项目,跟前面一样。我们这儿就当客户端是springboot项目,其他的请使用rsa解密协议解密!

服务端有私密钥、跟公密钥

前端只需要公密钥就可以

实战准备

在原来的springboot基础上写一份解密方法

1、前端js解密方法

|

1

2

|

<script src="https://cdn.bootcdn.net/ajax/libs/jquery/3.5.1/jquery.js"></script><script src="https://cdn.bootcdn.net/ajax/libs/jsencrypt/3.0.0-rc.1/jsencrypt.js"></script> |

2、后台增加解密方法

|

1

2

3

4

5

6

7

8

9

10

11

12

|

/** * 解密 * @param user * @return */@postmapping("/decryption")@decrypt@responsebodypublic string decryption(@requestbody user user){ system.out.println(user.tostring()); return user.tostring();} |

3、js方法

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

|

#公钥 var public_key = 'miibijanbgkqhkig9w0baqefaaocaq8amiibcgkcaqeaobhgh4wmwmvjrultxwrcvioqtshijaxpjnvawagq80adpfewrpbcgb9ckqp6xhrh4k/cvtcuz7jm9ukwhaeam18sktcwe+m8jfnx6fshpgde0o8c9s/qpcmlxf4in7ngz7p3ztvmdmkucdrmsvqnsydg2bj6grxp2+kexeebteodbdm7dhlkxal0rxgwmx/zobzsowzw2gkcc0vxwyizbghudimg2t3nea+vmfk2yqv3usyukmlkp+0mjfhrttlfdutv1ver9bfrybmvpqcxlo4pqgznxpd+soqczhz2ol0wqo5ox1+gpyx7tnxz5qi76pk//t2mh7s6x/buyt21hqidaqab';/** * 加密方法 * @returns {promiselike<arraybuffer>} * @constructor */function rsa_encryption(jsondata) { var encrypt = new jsencrypt(); encrypt.setpublickey('-----begin public key-----' + public_key + '-----end public key-----'); var encrypted = encrypt.encrypt(json.stringify(jsondata)); console.log('加密前数据:%o', str); console.log('加密后数据:%o', encrypted); return encrypted;}/** * 提交方法 */function tijiao() { var str = { "name":"1223334", "password":"asd", age:1 }; $.ajax({ url: "/decryption", type : "post", contenttype: "application/json;charset=utf-8", data : rsa_encryption(str) , success : function(data) { alert(data); } })} |

真刀真枪

1、 controller添加解密方法接口

2、前端页面引入js以及方法

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

|

<!doctype html><html lang="en"><head> <meta charset="utf-8"> <title>title</title></head><body>加密传后端,后端解密<button id="jiami" onclick="tijiao()">加密传后端</button><script src="https://cdn.bootcdn.net/ajax/libs/jquery/3.5.1/jquery.js"></script><script src="https://cdn.bootcdn.net/ajax/libs/jsencrypt/3.0.0-rc.1/jsencrypt.js"></script><script> var public_key = 'miibijanbgkqhkig9w0baqefaaocaq8amiibcgkcaqeaobhgh4wmwmvjrultxwrcvioqtshijaxpjnvawagq80adpfewrpbcgb9ckqp6xhrh4k/cvtcuz7jm9ukwhaeam18sktcwe+m8jfnx6fshpgde0o8c9s/qpcmlxf4in7ngz7p3ztvmdmkucdrmsvqnsydg2bj6grxp2+kexeebteodbdm7dhlkxal0rxgwmx/zobzsowzw2gkcc0vxwyizbghudimg2t3nea+vmfk2yqv3usyukmlkp+0mjfhrttlfdutv1ver9bfrybmvpqcxlo4pqgznxpd+soqczhz2ol0wqo5ox1+gpyx7tnxz5qi76pk//t2mh7s6x/buyt21hqidaqab'; /** * 加密方法 * @returns {promiselike<arraybuffer>} * @constructor */ function rsa_encryption(jsondata) { var encrypt = new jsencrypt(); encrypt.setpublickey('-----begin public key-----' + public_key + '-----end public key-----'); var encrypted = encrypt.encrypt(json.stringify(jsondata)); console.log('加密前数据:%o', jsondata); console.log('加密后数据:%o', encrypted); return encrypted; } /** * 提交方法 */ function tijiao() { var str = { "name":"1223334", "password":"asd", age:1 }; $.ajax({ url: "/decryption", type : "post", contenttype: "application/json;charset=utf-8", data : rsa_encryption(str) , success : function(data) { alert(data); } }) }</script></body></html> |

3、启动访问

http://localhost:8080

4、后台解密日志

总结

经过上面的接口加密解密操作。可以看出我们的接口如果没有公钥、或者私钥别人根本无法解密!这样就对api接口起到了很好的保护作用,防止别人抓包!

祝大家:每天学习一点,技术成长飞快

项目坑点

此项目的demo无法访问,难点就在前端如何加密回传到后台解密,此坑我带大家爬出来了!

以下是主意事项:

1、主意ajax的 contenttype: “application/json;charset=utf-8”

|

1

2

3

4

5

6

7

8

9

|

$.ajax({ url: "/decryption", type : "post", contenttype: "application/json;charset=utf-8", data : rsa_encryption(str) , success : function(data) { alert(data); }}) |

2、解密方法必须 @requestbody

|

1

2

3

4

5

6

7

|

@postmapping("/decryption")@decrypt@responsebodypublic string decryption(@requestbody user user){ system.out.println(user.tostring()); return user.tostring();} |

源代码获取:

https://github.com/pengziliu/github-code-practice

到此这篇关于springboot实现api加密的示例代码的文章就介绍到这了,更多相关springboot api加密内容请搜索服务器之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持服务器之家!

原文链接:https://blog.csdn.net/lzp492782442/article/details/106531414/