来自 IDC 机房的公告:

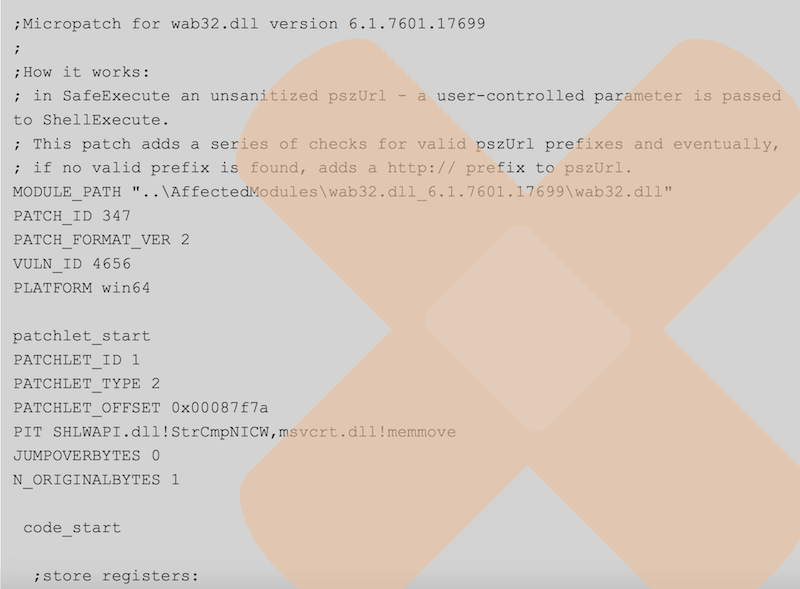

5月14日 微软发布了针对远程桌面服务(以前称为终端服务)的关键远程执行代码漏洞CVE-2019-0708的修复程序,该漏洞影响了某些旧版本的Windows。远程桌面协议(RDP)本身不容易受到攻击。此漏洞是预身份验证,无需用户交互。换句话说,该漏洞是“可疑的”,这意味着利用此漏洞的任何未来恶意软件都可能以与2017年WannaCry恶意软件遍布全球的类似方式从易受攻击的计算机传播到易受攻击的计算机。虽然我们观察到没有利用在此漏洞中,恶意攻击者极有可能为此漏洞编写漏洞并将其合并到恶意软件中。

现在已经引起了您的注意,重要的是尽可能快地修补受影响的系统以防止这种情况发生。作为回应,我们正在采取不寻常的步骤,为所有客户提供安全更新,以保护Windows平台,包括一些不支持的Windows版本。

易受攻击的支持系统包括Windows7,WindowsServer2008R2和WindowsServer2008.可以在Microsoft安全更新指南中找到支持Windows版本的下载。使用支持版本的Windows并启用自动更新的客户将自动受到保护。

不支持的系统包括Windows2003和WindowsXP。如果您使用的是不支持的版本,则解决此漏洞的最佳方法是升级到最新版本的Windows。即便如此,我们还是在KB4500705中为这些不支持的Windows版本提供了修复程序。

运行Windows8和Windows10的客户不受此漏洞的影响,并且后续版本的Windows不受影响并非巧合。微软通常通过主要的架构改进投入大量资金来加强其产品的安全性,而这些改进无法向后端版本推送到早期版本的Windows。

在启用了网络级别身份验证(NLA)的受影响系统上进行部分缓解。受影响的系统可以缓解可能利用此漏洞的“可疑”恶意软件或高级恶意软件威胁,因为NLA在触发漏洞之前需要进行身份验证。但是,如果攻击者具有可用于成功进行身份验证的有效凭据,则受影响的系统仍然容易受到远程执行代码执行(RCE)的攻击。

出于这些原因,我们强烈建议所有受影响的系统-无论NLA是否启用-都应尽快更新。

资源:

LinkstodownloadsforWindows7,Windows2008R2,andWindows2008

LinkstodownloadsforWindows2003andWindowsXP

SimonPope,DirectorofIncidentResponse,MicrosoftSecurityResponseCenter(MSRC)

补丁地址:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708