据ZDNet报道,目前,数百万Exim服务器容易受到安全漏洞的攻击,一旦被利用,攻击者就可以使用根权限运行恶意代码。

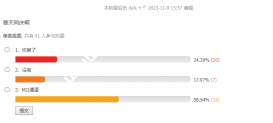

Exim是一个邮件传输代理(MTA),为运行在电子邮件服务器后台的软件。根据 2019 年 6 月的一项调查,Exim是当今最流行的MTA,市场份额超过57%。

而在上周五,Exim团队警告其软件存在严重漏洞。如果Exim服务器被配置为接受传入的TLS连接,攻击者可以发送附在SNI数据包恶意代买,并可以使用ROOT权限运行恶意代码。

7 月初,一位名叫Zerons的安全研究人员报告了这个问题,并且Exim团队已经对这个问题进行秘密修补。由于易于利用,根访问授予效果以及大量易受攻击的服务器,因此保密是合理的。BinaryEdge搜索列出了运行版本4.92. 1 及更早版本(易受攻击版本)的 520 多万台Exim服务器。

目前,并未发现有针对Exim新漏洞的攻击,Exim公司已经发布了一个CVE-2019- 15846 的修正。服务器所有者可以通过禁用对Exim服务器的TLS支持来缓解此漏洞)。

这是Exim今年夏天修补的第二个主要漏洞。今年 6 月,Exim团队修补了CVE-2019-10149,该漏洞授予攻击者在远程Exim服务器上以root权限运行恶意代码的能力。