前言

最近开发了一个接口,完成后准备自测时,却被拦截器拦截了,提示:(AUTH-NO)未能获得有效的请求参数!怎么会这样呢?

于是我全局搜了这个提示语,结果发现它被出现在一个Aspect类当中了,并且把一个 @interface 作为了一个切点,原来这里利用了Spring AOP面向切面的方式进行权限控制。

正文

Spring AOP 即面向切面,是对OOP面向对象的一种延伸。

AOP机制可以让开发者把业务流程中的通用功能抽取出来,单独编写功能代码。在业务流程执行过程中,Spring框架会根据业务流程要求,自动把独立编写的功能代码切入到流程的合适位置。

我们通过AOP机制可以实现:Authentication 权限检查、Caching 缓存、Context passing 内容传递、Error handling 错误处理等功能,这里我们讲一下怎么用Spring AOP来实现权限检查。

Spring AOP实现权限检查

引入依赖

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

|

<!--lombok--><dependency> <groupId>org.projectlombok</groupId> <artifactId>lombok</artifactId> <version>1.18.2</version> <optional>true</optional></dependency><!--Spring AOP--><dependency> <groupId>org.springframework</groupId> <artifactId>spring-aop</artifactId></dependency><dependency> <groupId>org.springframework</groupId> <artifactId>spring-aspects</artifactId></dependency><dependency> <groupId>org.aspectj</groupId> <artifactId>aspectjweaver</artifactId> <version>1.9.2</version></dependency><dependency> <groupId>aopalliance</groupId> <artifactId>aopalliance</artifactId> <version>1.0</version></dependency> |

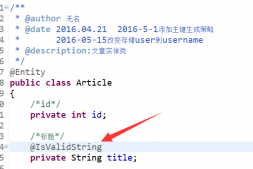

MyPermissionTag.class自定义注解

- @Retention: 用来修饰注解,是注解的注解,称为元注解。

- @Target:用来说明对象的作用范围

|

1

2

3

4

5

6

7

8

9

|

/** * 用户请求权限校验 */@Retention(RetentionPolicy.RUNTIME)@Target(ElementType.METHOD)public @interface MyPermissionTag { String value() default ""; String name() default "";} |

这里特别讲一下@Retention,按生命周期来划分可分为3类:

-

RetentionPolicy.SOURCE:注解只保留在源文件,当Java文件编译成class文件的时候,注解被遗弃(运行时去动态获取注解信息); -

RetentionPolicy.CLASS:注解被保留到class文件,但jvm加载class文件时候被遗弃,这是默认的生命周期(在编译时进行一些预处理操作); -

RetentionPolicy.RUNTIME:注解不仅被保存到class文件中,jvm加载class文件之后,仍然存在(做一些检查性的操作);

这3个生命周期分别对应于:Java源文件(.java文件) —> .class文件 —> 内存中的字节码。

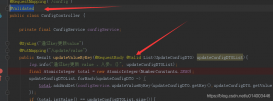

AuthInterceptor 权限检查的切面

这里简单介绍一下,切面的执行方法和其执行顺序:

-

@Around通知方法将目标方法封装起来 -

@Before通知方法会在目标方法调用之前执行 -

@After通知方法会在目标方法返回或者异常后执行 -

@AfterReturning通知方法会在目标方法返回时执行 -

@Afterthrowing通知方法会在目标方法抛出异常时执行

这里以一个返回正常的情况为例:(异常替换最后一步即可)

AuthInterceptor.class

注意要在启动类扫描这个class,并且添加 @EnableAspectJAutoProxy(proxyTargetClass =

true)

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

|

@Slf4j@Aspect@Componentpublic class AuthInterceptor { /** * 参数处理 * * @param point */ @Before("@annotation(com.luo.common.tag.MyPermissionTag)") public void beforeProReq(JoinPoint point) { log.info("前置拦截-开始"); Request req = getOperationRequest(point.getArgs()); if (req != null) { //解密帐号 log.info("前置拦截-开始解密ACCOUNT:{}", req.getAccount()); log.info("前置拦截-结束解密ACCOUNT:{}", req.getAccount()); } log.info("前置拦截-结束"); } @Around("@annotation(com.luo.common.tag.MyPermissionTag)") public Object authCheck(ProceedingJoinPoint pjp) throws Throwable { log.info("权限拦截-开始"); //请求方法 ReqMethod reqMethod = getPermissionTag(pjp); MyPermissionTag myPermissionTag =reqMethod.perTag; log.info(myPermissionTag.value()); //获取配置的值 log.info("权限拦截-开始-拦截到方法:{}", reqMethod.getMethodName()); if("true".equals(myPermissionTag.value().toString())){ //错误返回 Response notGoRes = new Response(); Request req = getOperationRequest(pjp.getArgs()); // 校验请求对象 if (req == null) { notGoRes.setErrorMsg("(AUTH)未能获得有效的请求参数!"); log.info("(AUTH-NO)未能获得有效的请求参数!"); return notGoRes; }else {//可以在这里根据请求参数对请求做进一步校验 log.info("完成请求校验:"+req); } }else { log.info("未开启权限校验"); } return pjp.proceed(); } /** * 获取 request 接口中的请求参数 * @param args * @return */ private Request getOperationRequest(Object[] args) { if (args == null || args.length <= 0) { log.error("AUTH权限验证:拦截方法的请求参数为空!"); return null; } Object obj = args[0]; if (obj instanceof Request) { log.info("AUTH权限验证:请求对象为正确的OperationRequest对象"); return (Request) obj; } return null; } /** * 获取拦截的资源标签 * 这里可以获取方法名+注解信息(包括 key+value 等) * @param pjp * @return * @throws SecurityException * @throws NoSuchMethodException */ private ReqMethod getPermissionTag(ProceedingJoinPoint pjp) throws NoSuchMethodException, SecurityException { Signature signature = pjp.getSignature(); MethodSignature methodSignature = (MethodSignature) signature; Method targetMethod = methodSignature.getMethod(); Method realMethod = pjp.getTarget().getClass().getDeclaredMethod(signature.getName(), targetMethod.getParameterTypes()); MyPermissionTag permissionTag = realMethod.getAnnotation(MyPermissionTag.class); return new ReqMethod(permissionTag, realMethod.getName()); } @Setter @Getter class ReqMethod { private MyPermissionTag perTag; private String methodName; public ReqMethod(MyPermissionTag perTag, String methodName) { this.perTag = perTag; this.methodName = methodName; } }} |

验证

测试接口

|

1

2

3

4

5

|

@PostMapping("/helloluo")@MyPermissionTag(value = "true")public String helloluo(UserPojoReq userPojoReq){ return "Hello World";} |

发送请求

验证

到此这篇关于Spring AOP实现权限检查的功能的文章就介绍到这了,更多相关Spring AOP 权限检查内容请搜索服务器之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持服务器之家!

原文链接:https://blog.csdn.net/weixin_40990818/article/details/108269875