近日,卡巴斯基安全研究人员Boris Larin披露了iPhone历史上最复杂的间谍软件攻击——三角测量(Triangulation)的技术细节。

自2019年以来,“三角定位行动”(Operation Triangulation)间谍软件持续对iPhone设备进行攻击。该软件利用苹果芯片中未记录的特性绕过基于硬件的安全保护措施。

卡巴斯基分析师在2023年6月首次发现了上述攻击活动。随后,他们对这条复杂的攻击链进行了逆向工程。他们发现了一些预留用于调试和出厂测试的隐蔽硬件特性,可以利用它们对iPhone用户发动间谍软件攻击。

这不仅说明发动攻击的威胁行为者水平相当高。同时,也证明依赖于隐蔽和保密的硬件设计或测试,并不能确保安全性。

三角测量操作

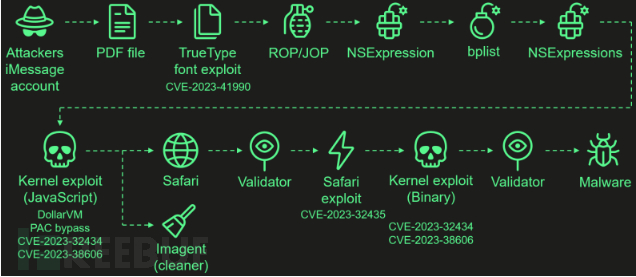

Operation Triangulation 是一个针对 Apple iPhone 设备的间谍软件活动,同时利用了四个零日漏洞。这些漏洞链接在一起,形成零点击攻击,允许攻击者提升权限并执行远程代码执行。

构成高度复杂的漏洞利用链的四个漏洞适用于iOS 16.2之前的所有iOS版本:

- CVE-2023-41990:ADJUST TrueType 字体指令中存在一个漏洞,允许通过恶意 iMessage 附件远程执行代码。

- CVE-2023-32434:XNU 内存映射系统调用中存在整数溢出问题,允许攻击者对设备物理内存进行广泛的读/写访问。

- CVE-2023-32435:在 Safari 漏洞中用于执行 shellcode,作为多阶段攻击的一部分。

- CVE-2023-38606:使用硬件 MMIO 寄存器绕过页面保护层 (PPL) 的漏洞,覆盖基于硬件的安全保护。

除了影响iPhone之外,这些秘密硬件功能及其高危零日漏洞还存在于Mac、iPod、iPad、Apple TV和Apple Watch中。更重要的是,卡巴斯基发现,这些漏洞并非“失误”,而是有意开发用于这些设备。

三角定位行动攻击链,来源:卡巴斯基

史上最复杂的iPhone间谍软件

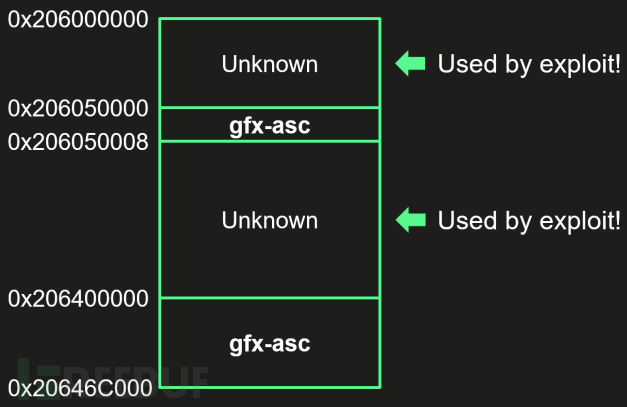

在上述漏洞中,CVE-2023-38606是最令卡巴斯基分析师感兴趣的。

通过利用CVE-2023-38606漏洞,攻击者可以绕过 Apple 芯片上的硬件保护,防止攻击者在获得对内核内存的读写访问权限时获得对设备的完全控制权。不过这个漏洞已经在今年7月24日发布的iOS/iPadOS 16.6 中得到了修补。

卡巴斯基研究人员称,CVE-2023-38606 针对的是 Apple A12-A16 仿生处理器中未知的 MMIO(内存映射 I/O)寄存器,这些寄存器可能与芯片的 GPU 协处理器相关联,这些协处理器未在 DeviceTree 中列出。

三角测量攻击中针对的 MIMO 范围,来源:卡巴斯基

相较于这些年卡巴斯基发现的其他攻击软件,研究人员认为这绝对是他们见过的最复杂的攻击链。目前并不知道攻击者是如何学会使用这种未知的硬件功能的,也不知道该软件的最初目的是什么。同时也不清楚该软件是由苹果公司开发的,还是第三方组件。

卡巴斯基研究人员推测,这个未记录的硬件特性之所以包含在最终供消费者使用的iPhone版本中,可能是出于错误,或者是为了方便苹果工程师进行调试和测试。