尽管企业每年都在增加对网络安全技术、基础设施和服务的支出,但威胁参与者仍在想方设法躲过这些防御。这主要有两个原因:第一,人为错误:不幸的是,许多用户仍然没有认真对待安全问题。他们访问不应该访问的网站,点击不应该点击的东西,在不应该输入凭据的地方输入凭据。结果,他们的系统、身份和凭据被攻破,攻击者可以轻松地攻破系统。

第二,对应用程序的攻击:攻击者正在攻击面向互联网的应用程序,并利用他们代码中的错误和漏洞。这是因为许多第三方应用程序享有隐式信任,企业通常不会检查它们的流量。最近的MoVEit黑客攻击就是一个很好的例子,攻击者利用了一个漏洞,破坏了1000多个企业的环境,窃取了6000多万人的记录。

城堡和护城河的安全方法已经过时了

随着越来越多的员工在公司外围工作,并在云中访问数据和SaaS应用,传统的城堡和护城河模式对网络安全不再适用。此外,每个暴露于漏洞的企业都有防火墙,因此防火墙并不总是有效的。威胁参与者现在正在加密所有不好的东西,这些加密的流量正在使用合法通道(如端口443)直接通过防火墙。解密流量并不总是可行的。传统防火墙通常缺乏能力或性能来检查传入的巨大云计算流量。出于这些原因,许多专家认为零信任是答案。

零信任实施建议和最佳做法

在现实世界中,如果攻击者出现在您的大楼并出示公司颁发的有效ID,他们将获得对大楼的全面访问权限。他们可以去任何部门,查看任何房间,进入大楼的所有不同区域,然后离开。

零信任基于任何用户、应用程序或设备都不应被隐式信任的原则。这意味着,如果攻击者出现在您的建筑中,他们的身份将在他们访问的每个房间和部门进行验证,而不仅仅是在前门。美国政府现在要求所有政府机构和承包商必须采用零信任技术和框架。

研究表明,虽然90%的企业正在采用零信任,但大多数企业在释放其全部潜力方面存在问题。这是因为零信任令人困惑,安全供应商一直在推销它,就像可以买到现成的技术一样。实际上,零信任更像是一种架构(一种框架),没有什么灵丹妙药。零信任就是最小化或控制爆炸半径。以下是实施零信任时应牢记的建议:

1、使用现代方法重新开始实施零信任

当百视达试图智胜Netflix时,他们将一堆DVD播放器连接到了云上。这显然没有产生正确的保真度,百视达破产了。从根本上说,他们做出了错误的架构选择。同样,在零信任的情况下,重要的是考虑技术债务并从头开始构建您的安全。如果企业只是简单地将安全层放在上面,他们将造成更大的危害,引入更多漏洞,并为管理安全创造更多复杂性。

2、使用安全云减少攻击面

永远记住这一点:如果你可以到达,你就是可以突破的。因此,如果应用程序暴露在互联网上,攻击者很可能会破坏它。因此,应用程序和服务器必须始终放置在安全云之后,以避免此攻击媒介。现在,当攻击者敲你的门时,那是一个总机,而不是门。总机说:“好吧,你想去哪里?我会为你架起连接的桥梁。我不会将您直接连接到该应用程序。这是零信任体系结构的一个重要元素。

3、使用分段以防止侧向移动

虽然网络分割并不新鲜,但零信任鼓励微分割。这意味着企业应在粒度级别对网络、工作负载和应用进行细分或分叉。如果攻击者入侵您的环境,微分段有助于限制横向移动,遏制威胁,并限制恶意软件在整个环境中传播。

4、部署细粒度用户访问

人为错误是不可避免的。这就是大多数云入侵和勒索软件攻击发生的原因。如果攻击者获得对特权用户帐户的访问权限,他们可以利用该帐户窃取敏感信息、使系统脱机、劫持系统或在网络中横向移动并危害其他系统。在一个零信任的世界里,用户可以访问他们应该访问的东西,但除此之外什么都没有。

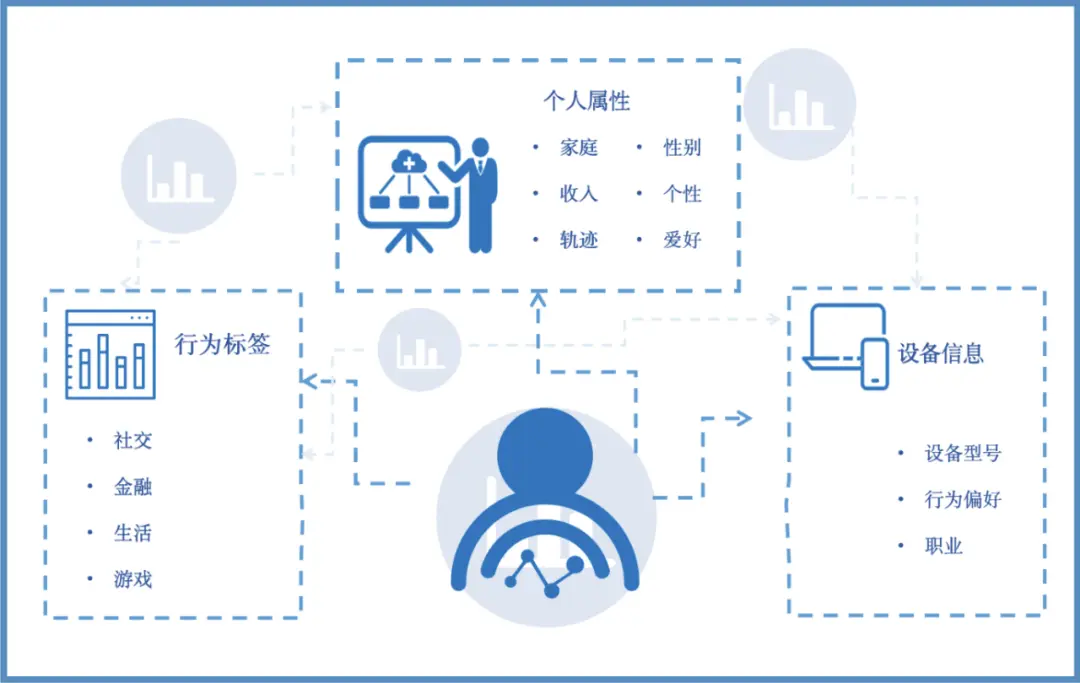

被检查的不仅仅是一个身份。您必须查看一些上下文参数(访问时间、发出请求的位置、设备类型等)。要做到这一点,企业必须实施最小特权原则,应用精细权限,并部署既考虑身份又考虑环境的身份验证机制。

5、始终牢记用户体验

扼杀零信任项目的最快方式是扰乱用户。如果您正确部署架构,用户体验实际上可以得到提升,这有助于减少内部摩擦。例如,如果身份验证是无缝的,访问和连接将更容易;用户将欣然接受零信任。

违规是不可避免的——仅锁门窗是不够的。企业需要的是一种安全级别,即护送被蒙住眼睛的用户到大楼所在的位置,然后护送他们到他们需要去的房间,然后护送他们离开,同时确保没有任何东西被带走或遗落。然而,如果企业遵循最佳实践并专注于正确的架构和用户体验,他们肯定会建立更具弹性的网络安全态势,这是当务之急。