银行和物流行业正遭受一种名为 "Chaes "恶意软件变种的攻击。

Morphisec 在与《黑客新闻》分享的一份新的详细技术报告中说:“Chaes”经历了重大的改版,从完全用 Python 重写,到整体重新设计和增强通信协议,导致传统防御系统的检测率降低。

据了解,Chaes 于 2020 年首次出现,主要针对拉丁美洲(尤其是巴西)的电子商务客户窃取敏感的财务信息。

Avast 在 2022 年初发现,自称为路西法的幕后威胁者已经入侵了 800 多个 WordPress 网站,向巴西银行、Loja Integrada、Mercado Bitcoin、Mercado Livre 和 Mercado Pago 的用户发送 Chaes。

2022 年 12 月,巴西网络安全公司 Tempest Security Intelligence 发现该恶意软件在其感染链中使用了 Windows Management Instrumentation(WMI),以方便收集系统元数据,如 BIOS、处理器、磁盘大小和内存信息。

该恶意软件的最新迭代版本被称为 Chae$ 4(参考源代码中的调试日志信息),其中包含了扩大针对凭证盗窃的服务目录以及剪切功能。

尽管恶意软件架构发生了变化,但在 2023 年 1 月发现的攻击中,总体传输机制保持不变。

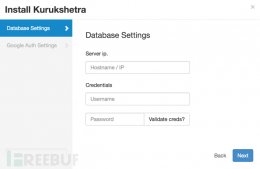

潜在受害者登陆其中一个被入侵的网站后,会弹出一个消息,要求他们下载 Java Runtime 或防病毒解决方案的安装程序,从而触发恶意 MSI 文件的部署,该文件反过来又会启动一个名为 ChaesCore 的主协调器模块。

该组件负责建立与命令控制(C2)服务器的通信渠道,从中获取支持入侵后活动和数据盗窃的其他模块 。

- 初始化,收集系统的大量信息

- 在线,作为信标向攻击者回传信息,表明恶意软件正在机器上运行

- Chronod 会窃取在网页浏览器中输入的登录凭证,并拦截 BTC、ETH 和 PIX 支付转账

- Appita 模块,具有与 Chronod 类似的功能,但专门针对 Itaú Unibanco 的桌面应用程序("itauaplicativo.exe")。

- Chrautos 是 Chronod 和 Appita 的升级版本,主要从 Mercado Libre、Mercado Pago 和 WhatsApp 收集数据。

- 窃取程序,Chrolog 的改进版,可窃取信用卡数据、cookie、自动填充和其他存储在网络浏览器中的信息。

- 文件上传器,用于上传与 MetaMask 的 Chrome 扩展相关的数据。

主机上的持久性是通过计划任务完成的,而 C2 通信则需要使用 WebSockets,植入程序会无限循环运行,等待远程服务器的进一步指令。

通过巴西的 PIX 平台进行加密货币转账和即时支付是一个值得注意的新增目标,凸显了攻击者的攻击嗅觉。

Morphisec 进一步解释说:Chronod 模块引入了框架中使用的另一个组件,一个名为 "模块打包器 "的组件。这个组件为模块提供了自己的持久性和迁移机制,其工作原理与ChaesCore的机制非常相似。

这种方法包括更改与网页浏览器(如谷歌 Chrome、微软 Edge、Brave 和 Avast 安全浏览器)相关的所有快捷方式文件(LNK),以执行 Chronod 模块,而不是实际的浏览器。

该公司表示:恶意软件使用谷歌的 DevTools 协议连接到当前浏览器实例。该协议允许通过 WebSockets 与内部浏览器功能直接通信。

该协议暴露的广泛功能允许攻击者运行脚本、拦截网络请求、在加密前读取 POST 体等。

参考链接:https://thehackernews.com/2023/09/new-python-variant-of-chaes-malware.html