什么MAC地址表

MAC地址表(Media Access Control Address Table)是一个存储网络设备中MAC地址(媒体访问控制地址)与相关设备的映射关系的数据库。MAC地址是网络设备的唯一标识符,用于在局域网中唯一标识每个设备。

MAC地址表的主要作用如下:

- MAC地址表记录了交换机学习到的MAC地址与接口的对应关系,以及接口所属VLAN等信息。

- 设备在执行二层交换操作时,根据报文的目的MAC地址查询MAC地址表,如果MAC地址表中包含与报文目的MAC地址对应的表项,并且收到该报文的接口与对应的表项的接口不相同时,则直接通过该表项中的出接口转发该报文;如果相同,则丢弃该报文。

- 如果MAC地址表中没有包含报文目的MAC地址对应的表项时,设备将采取广播方式在所属VLAN内除接收接口外的所有接口转发该报文。

MAC地址表项类型

(1) 动态MAC地址表项

由接口通过报文中的源MAC地址学习获得,表项可老化。在系统复位、接口板热插拔或接口板复位后,动态表项会丢失。

(2) 静态MAC地址表项

由用户手工配置并下发到各接口板,表项不老化。在系统复位、接口板热插拔或接口板复位后,保存的表项不会丢失。接口和MAC地址静态绑定后,其他接口收到源MAC是该MAC地址的报文将会被丢弃。

(3) 黑洞MAC地址表项

由用户手工配置,并下发到各接口板,表项不可老化。配置黑洞MAC地址后,源MAC地址或目的MAC地址是该MAC的报文将会被丢弃。

MAC地址表安全功能

MAC地址表项配置

(1) 配置静态MAC表项

[Huawei] mac-address static mac-address interface-type interface-number vlan vlan-id指定的VLAN必须已经创建并且已经加入绑定的端口;指定的MAC地址,必须是单播MAC地址,不能是组播和广播MAC地址。

(2) 配置黑洞MAC表项

[Huawei] mac-address blackhole mac-address [ vlan vlan-id ](3) 配置动态MAC表项的老化时间

[Huawei] mac-address aging-time aging-time禁止MAC地址学习功能

(1) 关闭基于接口的MAC地址学习功能

[Huawei-GigabitEthernet0/0/1] mac-address learning disable [ action { discard | forward } ]缺省情况下,接口的MAC地址学习功能是使能的:

- 关闭MAC地址学习功能的缺省动作为forward,即对报文进行转发。

- 当配置动作为discard时,会对报文的源MAC地址进行匹配,当接口和MAC地址与MAC地址表项匹配时,则对该报文进行转发。当接口和MAC地址与MAC地址表项不匹配时,则丢弃该报文。

(2) 关闭基于VLAN的MAC地址学习功能

[Huawei-vlan2] mac-address learning disable缺省情况下,VLAN的MAC地址学习功能是使能的。 当同时配置基于接口和基于VLAN的禁止MAC地址学习功能时,基于VLAN的优先级要高于基于接口的优先级配置。

限制MAC地址学习数量

(1)配置基于接口限制MAC地址学习数

[Huawei-GigabitEthernet0/0/1] mac-limit maximum max-num缺省情况下,不限制MAC地址学习数。

(2) 配置当MAC地址数达到限制后,对报文应采取的动作

Huawei-GigabitEthernet0/0/1] mac-limit action { discard | forward }Huawei-GigabitEthernet0/0/1] mac-limit action { discard | forward }配置当MAC地址数达到限制后是否进行告警

[Huawei-GigabitEthernet0/0/1] mac-limit alarm { disable | enable }缺省情况下,对超过MAC地址学习数限制的报文进行告警。

(3) 配置基于VLAN限制MAC地址学习数

[Huawei-GigabitEthernet0/0/1] mac-limit alarm { disable | enable }(4) 缺省情况下,不限制MAC地址学习数

[Huawei-vlan2] mac-limit maximum max-num缺省情况下,不限制MAC地址学习数。

MAC地址表安全配置举例

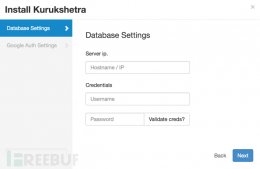

图片

图片

实验要求:

- 网络拓扑基本配置已完成,用户网络1属于VLAN 10,用户网络2属于VLAN 20。

- 在Switch3上配置禁止学习来自用户网络1的MAC地址。

- 在Switch3上配置限制用户网络2的MAC地址学习数量。

Switch3的配置如下:

- 配置方式一:在接口视图下配置

# 在接口GE0/0/1上配置禁止MAC地址学习

[Switch3-GigabitEthernet0/0/1] mac-address learning disable action discard

#在接口GE0/0/2上配置限制MAC地址学习数量,超过阈值策略及告警

[Switch3-GigabitEthernet0/0/2] mac-limit maximum 100

[Switch3-GigabitEthernet0/0/2] mac-limit alarm enable

[Switch3-GigabitEthernet0/0/2] mac-limit action discard- 配置方式二:在VLAN视图下配置

# 在VLAN 10上配置禁止MAC地址学习

[Switch3-vlan10] mac-address learning disable

#在VLAN 20上配置限制MAC地址学习数量与告警

[Switch3-vlan20] mac-limit maximum 100 alarm enable配置验证

执行display mac-limit命令,查看MAC地址学习限制规则是否配置成功。

[Switch3]display mac-limit

MAC Limit is enabled

Total MAC Limit rule count : 2

PORT VLAN/VSI/SI SLOT Maximum Rate(ms) Action Alarm

----------------------------------------------------------------------------

GE0/0/2 - - 100 - forward enable

- 20 - 100 - forward enable- GE0/0/2 :基于接口的MAC地址学习限制

- 20: 基于VLAN的MAC地址学习限制