前面的文章介绍了如何进行权限控制,即访问控制器或者方法的时候,要求当前用户必须具备特定的权限,但是如何在程序中进行权限的分配呢?下面就介绍下如何利用microsoft.aspnetcore.identity.entityframeworkcore框架进行权限分配。

在介绍分配方法之前,我们必须理解权限关系,这里面涉及到三个对象:用户,角色,权限,权限分配到角色,角色再分配到用户,当某个用户属于某个角色后,这个用户就具有了角色所包含的权限列表,比如现在有一个信息管理员角色,这个角色包含了信息删除权限,当张三这个用户具有信息管理员角色后,张三就具备了信息删除的权限。在某些特殊场景下,权限也可以直接分配到用户,也就是说可以直接把某些特定的权限,绕过角色,直接分配给用户。microsoft.aspnetcore.identity.entityframeworkcore框架中都提供了这样的支持。

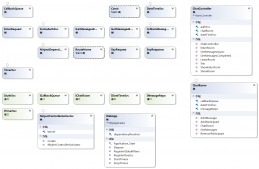

先把框架中主要的业务对象类介绍一下:

identityuser:表示一个用户信息

identityrole:表示一个角色信息

identityroleclaim<tkey>:表示角色具有的权限

identityuserclaim<tkey>:表示用户具有的权限

identityuserrole<tkey>:表示用户角色关系

基本概念理解后,下面我们就来看一下如何进行权限分配。

1,分配权限到角色:microsoft.aspnetcore.identity.entityframeworkcore中提供了rolemanager类,类中提供了把权限分配到角色的方法:

task<identityresult> addclaimasync(trole role, claim claim)

第一个参数表示对应的角色对象,第二个参数表示一个权限信息

2,分配权限到用户:microsoft.aspnetcore.identity.entityframeworkcore中提供了usermanager类,类中提供了把权限分配到用户的方法:

task<identityresult> addclaimasync(tuser user, claim claim)

第一个参数表示对应的用户对象,第二个参数表示一个权限信息

3,分配用户到角色:用到的同样是usermanager类,使用的方法:

addtoroleasync(tuser user, string role)

第一个参数表示的是用户对象,第二个是角色的名称

4,获取角色当前具有的权限列表:

task<ilist<claim>> rolemanager.getclaimsasync(trole role)

5,获取用户当前具有的权限列表:

task<ilist<claim>> usermanager.getclaimsasync(tuser user)

通过这样的方式就可以完成权限分配全过程,再结合前面的权限控制方法,系统就实现了完成的权限控制逻辑。

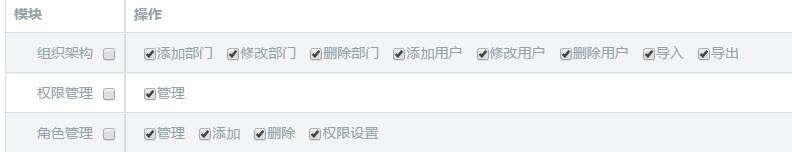

那现在的问题来了,权限列表从什么地方来?一般来说,一个业务系统功能确定后,对应的权限列表也自然就确定了,再实现分配权限到角色,分配权限到用户的功能时,只需要在页面上把所有的权限列出来进行选择即可,效果图如下:

把选择的数据调用对应的方法保存即可。

这个问题解决了,但是新的问题又来了。如果说一个业务功能点特别多,自然会导致权限也会很多,如果完全通过手工的方式写到页面上,那自然工作量会很大很大,再者业务系统可能会不断地变化,这个时候也会去不断地修改权限分配页面,这自然不是一个好的方法,下面我给大家说一个我想的一个方法,不一定是最好的,但是能省很大的事。

首秀我们需要解决的问题是,如何快速生成这个权限配置列表。

思路就是改造authorizeattribute,在这个特性基础上增加权限描述信息,用权限描述信息作为policy。下面直接上代码:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

|

[attributeusage(attributetargets.class | attributetargets.method, allowmultiple = true, inherited =true)] //类名称可以改,因为我把系统操作当作资源来管理 public class resourceattribute:authorizeattribute { private string _resoucename; private string _action; public resourceattribute(string name) { if (string.isnullorempty(name)) { throw new argumentnullexception(nameof(name)); } _resoucename = name; //把资源名称设置成policy名称 policy = _resoucename; } public string getresource() { return _resoucename; } public string action { get { return _action; } set { _action = value; if (!string.isnullorempty(value)) { //把资源名称跟操作名称组装成policy policy = _resoucename + "-" + value; } } } } |

类已经定义好了,那我们就看看如何使用,因为是特性定义,所以可以在控制器类或者方法上按照下面结构使用:

[resource("组织架构", action = "添加部门")]

到这里基础工作已经做完,下面还有两个问题需要解决:

1,policy现在只是配置了名称,但是具体验证规则没有定义

2,如何获取所有的权限列表

先来看第一个问题,前面的文章介绍了,policy需要提前在startup里通过addauthorization进行配置,但是现在我们并没有做这样的步骤,所以目前权限还不会起作用。框架在权限验证的时候,会依赖一个iauthorizationpolicyprovider来根据policy名称获取具体的规则,自然我们会想到自定义一个iauthorizationpolicyprovider实现,代码如下:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

|

public class resourceauthorizationpolicyprovider : iauthorizationpolicyprovider { private authorizationoptions _options; public resourceauthorizationpolicyprovider(ioptions<authorizationoptions> options) { if (options == null) { throw new argumentnullexception(nameof(options)); } _options = options.value; } public task<authorizationpolicy> getdefaultpolicyasync() { return task.fromresult(_options.defaultpolicy); } public task<authorizationpolicy> getpolicyasync(string policyname) { authorizationpolicy policy = _options.getpolicy(policyname); //因为我们policy的名称其实就是对应的权限名称,所以可以用下列逻辑返回需要的验证规则 if (policy == null) { string[] resourcevalues = policyname.split(new char[] { '-' }, stringsplitoptions.none); if (resourcevalues.length == 1) { _options.addpolicy(policyname, builder => { builder.addrequirements(new claimsauthorizationrequirement(resourcevalues[0], null)); }); } else { _options.addpolicy(policyname, builder => { builder.addrequirements(new claimsauthorizationrequirement(resourcevalues[0], new string[] { resourcevalues[1] })); }); } } return task.fromresult(_options.getpolicy(policyname)); } }</authorizationpolicy></authorizationpolicy></authorizationoptions> |

实现了iauthorizationpolicyprovider,我们就需要在startup.cs的configureservices(iservicecollection services)方法中进行注册,操作如下:

再来看第二个问题,我们已经在控制器或者方法上定义了权限信息,关键是我们如何从这些特性里获取到权限列表,将来用于权限分配的时候使用。在asp.net core mvc中提供了一个类解析机制,iapplicationmodelprovider,这个依赖信息比较多,这里就不过多介绍,后续我会单独开一个系列,介绍asp.net core mvc的内部机制。

直接上代码

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

|

public class resourceapplicationmodelprovider : iapplicationmodelprovider { private readonly iauthorizationpolicyprovider _policyprovider; public resourceapplicationmodelprovider(iauthorizationpolicyprovider policyprovider) { _policyprovider = policyprovider; } public void onprovidersexecuted(applicationmodelprovidercontext context) { } public void onprovidersexecuting(applicationmodelprovidercontext context) { if (context == null) { throw new argumentnullexception(nameof(context)); } list<resourceattribute> attributedata = new list<resourceattribute>(); //循环获取所有的控制器 foreach (var controllermodel in context.result.controllers) { //得到resourceattribute var resourcedata = controllermodel.attributes.oftype<resourceattribute>().toarray(); if (resourcedata.length > 0) { attributedata.addrange(resourcedata); } //循环控制器方法 foreach (var actionmodel in controllermodel.actions) { //得到方法的resourceattribute var actionresourcedata = actionmodel.attributes.oftype<resourceattribute>().toarray(); if (actionresourcedata.length > 0) { attributedata.addrange(actionresourcedata); } } } //把所有的resourceattribute的信息写到一个全局的resourcedata中,resourcedata就可以在其他地方进行使用,resourcedata定义后面补充 foreach (var item in attributedata) { resourcedata.addresource(item.getresource(), item.action); } } public int order { get { return -1000 + 11; } } }</resourceattribute></resourceattribute></resourceattribute></resourceattribute> |

resourcedata定义如下

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

|

public class resourcedata { static resourcedata() { resources = new dictionary<string, list<string>>(); } public static void addresource(string name) { addresource(name, ""); } public static void addresource(string name,string action) { if (string.isnullorempty(name)) { return; } if (!resources.containskey(name)) { resources.add(name, new list<string>()); } if (!string.isnullorempty(action) && !resources[name].contains(action)) { resources[name].add(action); } } public static dictionary<string, list<string>> resources { get; set; } } |

然后在startup中注册我们刚刚定义的iapplicationmodelprovider:

然后在权限分配页面通过resourcedata.resources就获取到了所有的权限信息,然后通过循环的方式直接显示到页面上即可。

终于写完了,哈哈~~